Aktor ancaman berbahaya telah mengeksploitasi bug zero-day yang sekarang mendapat update di peramban Microsoft untuk menghadirkan trojan akses jarak jauh (RAT) berbasis VBA.

Yang sudah memiliki fitur lengkap yang mampu mengakses file yang tersimpan dalam sistem Windows yang tersusupi. Akan mengunduh dan mengeksekusi muatan berbahaya sebagai bagian dari kampanye “tidak biasa”.

Pintu belakang terdistribusikan melalui dokumen umpan bernama “Manifest.docx” yang memuat kode eksploit untuk kerentanan dari template yang tersemat.

Dan pada gilirannya, mengeksekusi shellcode untuk menyebarkan RAT, menurut perusahaan keamanan siber Malwarebytes. Yang menemukan Word yang mencurigakan pada berkas pada 21 Juli 2021.

Dokumen yang mengandung malware mengklaim sebagai “Manifesto penduduk Krimea” yang menyerukan warga untuk menentang Presiden Rusia Vladimir Putin dan “menciptakan platform terpadu yang bernama ‘Perlawanan Rakyat.’

Cacat Internet Explorer, terdeteksi sebagai CVE-2021-26411. Terkenal karena fakta bahwa itu disalahgunakan oleh Grup Lazarus yang mendapat dukungan Korea Utara untuk menargetkan peneliti keamanan yang bekerja pada penelitian dan pengembangan kerentanan.

Awal Februari ini, perusahaan keamanan siber Korea Selatan ENKI mengungkapkan bahwa kolektif peretasan negara telah gagal dalam menargetkan peneliti keamanannya dengan file MHTML berbahaya.

Ketika berjalan, akan mengunduh dua muatan dari server jarak jauh, salah satunya berisi nol- hari melawan Internet Explorer. Microsoft mengatasi masalah ini sebagai bagian dari pembaruan Patch Tuesday untuk bulan Maret.

Bug berbahaya di peramban Microsoft

Eksploitasi Internet Explorer adalah salah satu dari dua cara untuk menyebarkan RAT. Dengan metode lain mengandalkan komponen rekayasa sosial yang melibatkan pengunduhan dan juga eksekusi template senjata makro jarak jauh yang berisi implan.

Terlepas dari rantai infeksi, penggunaan vektor serangan ganda kemungkinan merupakan upaya untuk meningkatkan kemungkinan menemukan jalur ke mesin yang menjadi target.

Sementara kedua teknik mengandalkan injeksi template untuk menjatuhkan trojan akses jarak jauh berfitur lengkap.

Eksploitasi IE (CVE-2021-26411) yang sebelumnya digunakan oleh Lazarus APT adalah penemuan yang tidak biasa.

kata peneliti Malwarebytes Hossein Jazi dalam sebuah laporan.

“Para penyerang mungkin ingin menggabungkan rekayasa sosial dan eksploitasi untuk memaksimalkan peluang mereka menginfeksi target.”

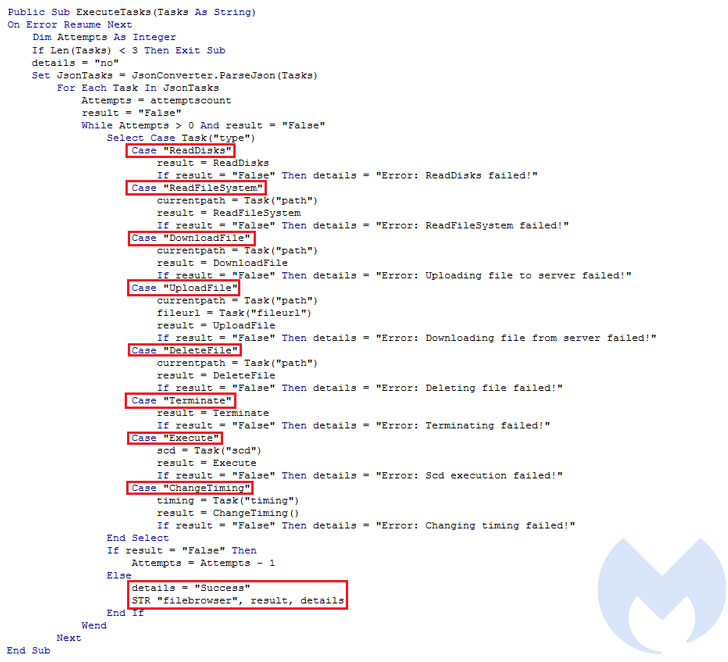

Selain mengumpulkan metadata sistem, VBA RAT memiliki pengaturan untuk mengidentifikasi produk antivirus yang berjalan pada host yang terinfeksi.

Dan menjalankan perintah yang diterimanya dari server yang dikendalikan penyerang. Termasuk membaca, menghapus, dan mengunduh file arbitrer, dan juga mengekstrak hasil perintah tersebut kembali ke server.

Juga teridektifikasi oleh Malwarebytes adalah panel berbasis PHP yang bernama “Ekipa” yang berfungsi untuk melacak korban. Dan melihat informasi tentang modus operandi yang menyebabkan pelanggaran yang berhasil, menyoroti eksploitasi yang berhasil menggunakan IE zero-day dan eksekusi TIKUS.

“Seiring konflik antara Rusia dan Ukraina atas Krimea berlanjut, serangan siber juga meningkat,” kata Jazi. “Dokumen umpan berisi manifesto yang menunjukkan kemungkinan motif (Crimea) dan target (individu Rusia dan pro-Rusia) di balik serangan ini. Namun, itu juga bisa berfungsi sebagai bendera palsu.”