Google telah menambal bug untuk alat umpan baliknya yang dapat dimanfaatkan oleh penyerang untuk berpotensi mencuri tangkapan layar dokumen Google Docs yang sensitif hanya dengan menyematkannya pada situs web berbahaya.

Ppeneliti keamanan Sreeram KL, menemukan cacat tersebut pada 9 Juli. Yang mana ia mendapat $ 3133,70 sebagai bagian dari Program Penghargaan Kerentanan Google.

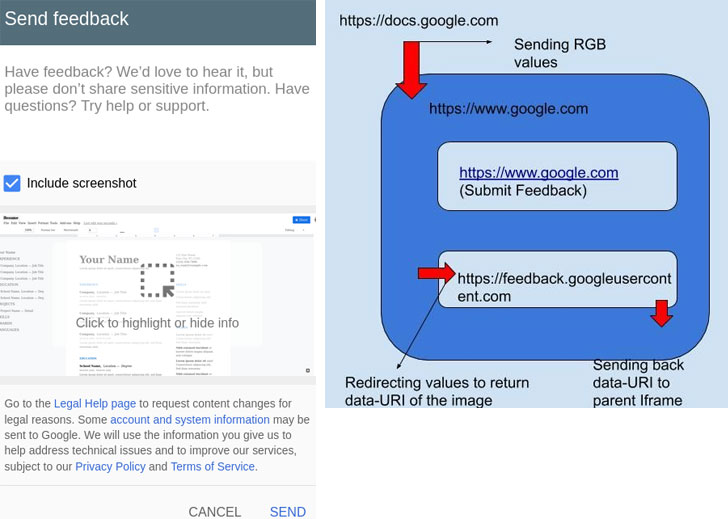

Banyak produk Google, termasuk Google Dokumen, hadir dengan opsi “Kirim masukan“. Atau “Bantu Dokumen meningkatkan” yang memungkinkan pengguna mengirim masukan bersama dengan opsi untuk menyertakan tangkapan layar.

Sesuatu yang akan secara otomatis tampil untuk menyoroti masalah tertentu.

Namun alih-alih harus menduplikasi fungsi yang sama untuk seluruh layanannya, fitur umpan balik justru hadir pada situs web utama Google (“www.google.com”).

Dan terintegrasi ke domain lain melalui elemen iframe yang memuat konten munculan dari “umpan balik .googleusercontent.com.

Ini juga berarti bahwa setiap kali tangkapan layar dari jendela Google Docs disertakan. Rendering gambar memerlukan transmisi nilai RGB dari setiap piksel ke domain induk (www.google.com).

Yang kemudian mengarahkan nilai RGB tersebut ke domain umpan balik. Yang pada akhirnya membuat gambar dan mengirimkannya kembali dalam format Base64.

Bug Google Docs yang sangat berbahaya

Namun, Sreeram mengidentifikasi bug dalam cara pesan ini menuju ke “feedback.googleusercontent.com”. Sehingga memungkinkan penyerang untuk mengubah bingkai ke situs web eksternal yang sewenang-wenang.

Dan pada gilirannya, mencuri dan membajak tangkapan layar Google Documents yang hendak Anda unggah ke server Google.

Khususnya, cacat tersebut berasal dari kurangnya header X-Frame-Options di domain Google Docs. Dan memungkinkan untuk mengubah asal target pesan dan mengeksploitasi komunikasi lintas-sumber antara halaman dan bingkai yang ada di dalamnya.

Meskipun serangan tersebut membutuhkan beberapa bentuk interaksi pengguna – yaitu mengklik tombol “Kirim umpan balik”.

Eksploitasi dapat dengan mudah memanfaatkan kelemahan ini untuk menangkap URL tangkapan layar yang terunggah dan mengekstraknya ke situs berbahaya.

Hal ini dapat dicapai dengan menyematkan file Google Docs di iFrame pada situs web penipu dan membajak bingkai pop-up umpan balik untuk mengalihkan konten ke domain pilihan penyerang.

Gagal memberikan asal target selama komunikasi lintas sumber akan menimbulkan masalah keamanan. Karena akan mengungkapkan data yang dikirim ke situs web mana pun.

Selalu tentukan asal target yang tepat, bukan *, saat Anda menggunakan postMessage untuk mengirim data ke jendela lain.

dokumentasi Mozilla

Situs berbahaya dapat mengubah lokasi jendela tanpa sepengetahuan Anda, dan karenanya dapat mencegat data yang dikirim menggunakan postMessage.