Sekelompok akademisi dari Universitas California dan Universitas Tsinghua telah menemukan serangkaian kelemahan keamanan kritis yang dapat menyebabkan kebangkitan serangan keracunan cache DNS.

Bernama “SAD DNS attack” (kependekan dari Side-channel AttackeD DNS). Teknik ini memungkinkan aktor jahat untuk melakukan serangan off-path.

Dengan mengubah rute lalu lintas yang awalnya bertujuan ke domain tertentu ke server berada dalam kendali mereka.

Dengan demikian memungkinkan mereka untuk menguping dan merusak komunikasi.

Ini merupakan tonggak penting – serangan saluran sisi jaringan pertama yang memiliki dampak keamanan yang serius.

Serangan itu memungkinkan penyerang off-path untuk memasukkan catatan DNS berbahaya ke dalam cache DNS.

kata para peneliti

Terlihat sebagai CVE-2020-25705, temuan tersebut dipresentasikan pada ACM Conference on Computer, and Communications Security (CCS ’20) yang diadakan minggu ini.

Cacat ini memengaruhi sistem operasi Linux 3.18-5.10, Windows Server 2019 (versi 1809) dan yang lebih baru. Juga macOS 10.15 dan yang lebih baru, dan FreeBSD 12.1.0 dan yang lebih baru.

DNS Forwarders menjadi permukaan serangan baru cache DNS

Penyelesai DNS biasanya menyimpan tanggapan ke kueri alamat IP untuk jangka waktu tertentu sebagai cara untuk meningkatkan kinerja tanggapan dalam jaringan.

Tetapi mekanisme ini dapat menjadi senjata untuk meracuni cache dengan meniru entri DNS alamat IP untuk situs web tertentu. Dan mengarahkan pengguna yang mencoba mengunjungi situs web itu ke situs lain pilihan penyerang.

Namun, keefektifan serangan tersebut sebagian terpukul karena protokol seperti DNSSEC (Domain Name System Security Extensions) yang menciptakan sistem nama domain yang aman.

Yaitu dengan menambahkan tanda kriptografik ke catatan DNS yang ada dan pertahanan berbasis pengacakan yang memungkinkan DNS. Resolver untuk menggunakan port sumber dan ID transaksi (TxID) yang berbeda untuk setiap kueri.

Memperhatikan bahwa dua langkah mitigasi masih jauh dari penerapan secara luas karena alasan “insentif dan kompatibilitas”.

Para peneliti mengatakan bahwa mereka merancang serangan saluran samping yang dapat berhasil terhadap tumpukan perangkat lunak DNS yang paling populer.

Sehingga membuat DNS resolver publik seperti Cloudflare 1.1.1.1 dan Google 8.8.8.8 rentan.

Serangan pada saluran samping

Serangan DNS SAD bekerja dengan memanfaatkan mesin yang tersusupi pada jaringan apa pun yang mampu memicu permintaan dari penerusan atau resolver DNS.

Seperti jaringan nirkabel publik yang terdapat pada router nirkabel pada kedai kopi, pusat perbelanjaan, atau suatu bandara.

Kemudian memanfaatkan saluran samping dalam tumpukan protokol jaringan untuk memindai dan menemukan port sumber mana yang menjadi awal untuk memulai kueri DNS.

Dan kemudian memasukkan sejumlah besar balasan DNS palsu dengan memaksa TxID secara brute.

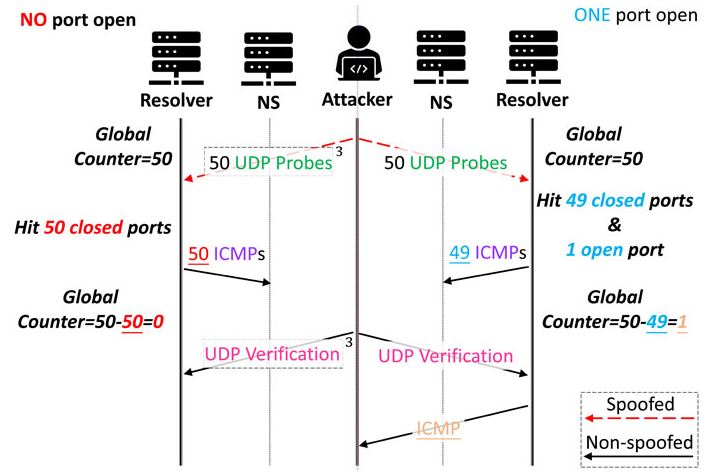

Lebih khusus lagi, para peneliti menggunakan saluran yang sama dalam permintaan nama domain untuk mempersempit nomor port sumber yang tepat dengan mengirim paket UDP palsu.

Masing-masing dengan alamat IP yang berbeda, ke server korban dan menyimpulkan apakah probe palsu telah mencapai port sumber yang benar. Berdasarkan tanggapan ICMP yang masuk (atau ketiadaan).

Metode pemindaian port ini mencapai kecepatan pemindaian 1.000 port per detik. Secara kumulatif memerlukan sedikit lebih dari 60 detik untuk menghitung seluruh rentang port yang terdiri dari 65536 port.

Dengan port sumber yang statis, penyerang harus memasukkan alamat IP berbahaya untuk mengarahkan lalu lintas situs web dan berhasil melakukan serangan keracunan cache DNS.

Mengurangi serangan DNS SAD

Selain mendemonstrasikan cara untuk memperluas jendela serangan yang memungkinkan penyerang memindai lebih banyak port dan juga menyuntikkan catatan jahat tambahan untuk meracuni cache DNS.

Studi tersebut menemukan bahwa lebih dari 34% resolver terbuka di Internet rentan. 85% di antaranya terdiri dari layanan DNS populer seperti Google dan Cloudflare.

Untuk melawan DNS SAD, para peneliti merekomendasikan untuk menonaktifkan tanggapan ICMP keluar. Dan mengatur batas waktu permintaan DNS secara lebih agresif.

Para peneliti juga telah mengumpulkan alat untuk memeriksa server DNS yang rentan terhadap serangan ini.

Selain itu, grup tersebut bekerja dengan tim keamanan kernel Linux untuk patch yang mengacak batas kecepatan global ICMP untuk memasukkan noise ke saluran samping.

Penelitian menyajikan saluran samping baru dan umum berdasarkan [batas] tingkat ICMP global, yang diterapkan secara universal oleh semua sistem operasi modern.

Hal ini memungkinkan pemindaian port sumber UDP yang efisien dalam kueri DNS. Dikombinasikan dengan teknik untuk memperpanjang jendela serangan, ini mengarah pada kebangkitan yang kuat dari serangan keracunan cache DNS.

Kesimpulan dari para peneliti