Google Threat Analysis Group (TAG) bekerja untuk melawan target dan peretasan yang didukung pemerintah terhadap Google dan orang yang menggunakan produk kami. Setelah update November kami, hari ini kami berbagi wawasan terbaru untuk memerangi phishing. Dan untuk tim keamanan, memberikan rincian lebih lanjut tentang pekerjaan kami mengidentifikasi serangan terhadap kerentanan Zero-Day.

Melindungi dari Phishing

Kami memiliki kebijakan yang sudah lama untuk mengirimi Anda peringatan. Jika kami mengidentifikasi kerentanan dan mendeteksi bahwa akun Anda merupakan target dari upaya phishing yang didukung oleh pemerintah atau malware. Pada 2019, kami mengirim hampir 40.000 peringatan, yang hampir 25 persen turun dari 2018. Salah satu alasan untuk penurunan ini adalah bahwa perlindungan baru kami bekerja, upaya penyerang telah melambat dan mereka lebih disengaja dalam upaya mereka. Yang berarti upaya yang terjadi kurang sering sebagai penyerang beradaptasi.

Meniru Berita dan wartawan sedang meningkat untuk mengidentifikasi kerentanan

Setelah mengidentifikasi Kerentanan dan meninjau upaya phishing sejak awal tahun ini. Kami telah melihat meningkatnya jumlah penyerang, termasuk yang dari Iran dan Korea Utara, meniru outlet berita atau wartawan. Sebagai contoh, penyerang meniru seorang wartawan untuk bibit cerita palsu dengan wartawan lain untuk menyebarkan disinformasi.

Dalam kasus lain, penyerang akan mengirim beberapa email jinak untuk membangun hubungan dengan wartawan atau ahli kebijakan luar negeri sebelum mengirim lampiran berbahaya dalam menindaklanjuti email.

Penyerang yang didukung pemerintah secara teratur menargetkan pakar kebijakan luar negeri untuk penelitian mereka. Akses ke organisasi tempat mereka bekerja, dan hubungan dengan sesama peneliti atau pembuat kebijakan untuk serangan berikutnya.

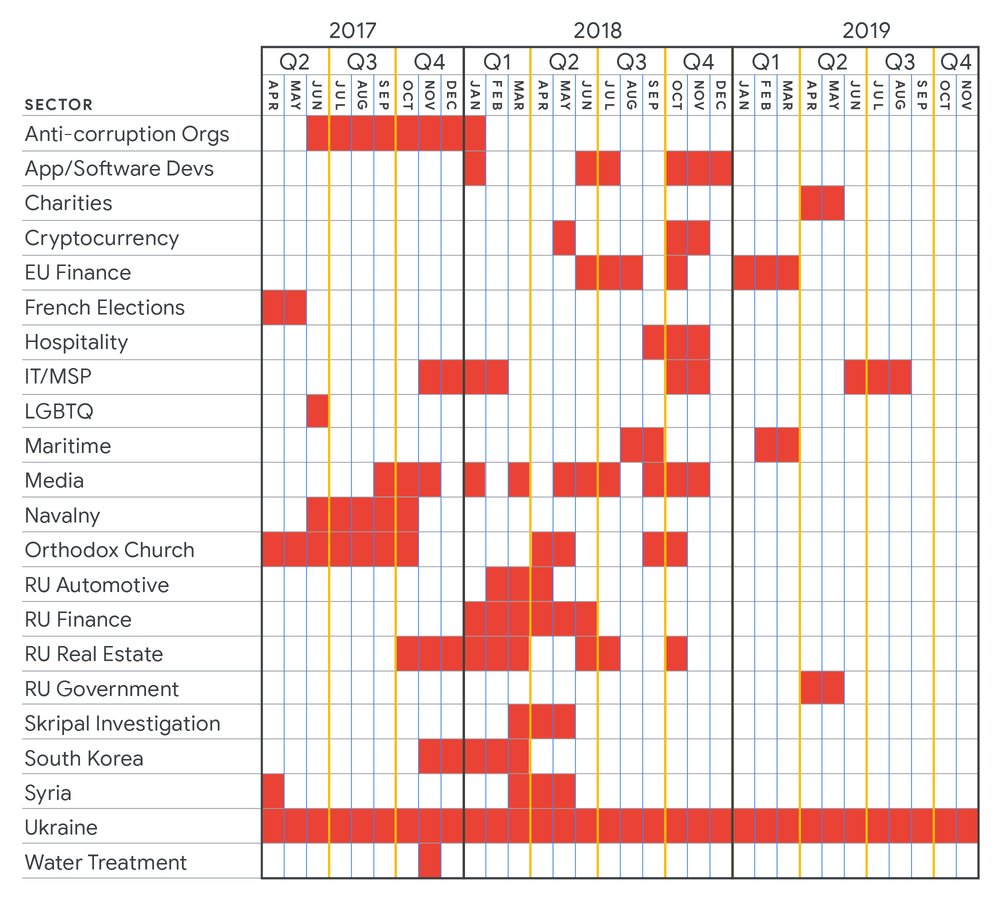

Berat sektor yang ditargetkan (kebanyakan) tidak mengherankan

Penyerang yang didukung pemerintah terus menerus mengidentifikasi kerentanan untuk menargetkan rival geopolitik, pejabat pemerintah, jurnalis, pembangkang dan aktivis. Grafik di bawah ini rincian kelompok aktor ancaman Rusia SANDWORM upaya penargetan (oleh sektor) selama tiga tahun terakhir.

Penyerang yang didukung pemerintah berulang kali mengejar target mereka

Pada 2019, satu dari lima akun yang menerima peringatan ditargetkan beberapa kali oleh penyerang. Jika pada awalnya penyerang tidak berhasil, mereka akan mencoba lagi menggunakan godaan yang berbeda. Akun yang berbeda, atau mencoba untuk kompromi rekan target mereka.

Kami belum pernah melihat orang berhasil phishing jika mereka berpartisipasi dalam Google Advanced Protection program (app), bahkan jika mereka berulang kali ditargetkan. APP mengidentifikasi kerentanan dan menyediakan perlindungan terkuat yang tersedia terhadap phishing dan pembajakan akun dan dirancang khusus untuk akun berisiko tertinggi.

Menemukan serangan yang memanfaatkan kerentanan Zero-Day (Mengidentifikasi Kerentanan)

Kerentanan Zero-Day adalah kelemahan perangkat lunak yang tidak diketahui. Sampai mereka diidentifikasi dan diperbaiki, mereka dapat dimanfaatkan oleh penyerang.

TAG secara aktif mengidentifikasi kerentanan dan memburu untuk jenis serangan karena mereka sangat berbahaya dan memiliki tingkat keberhasilan yang tinggi, meskipun account mereka untuk sejumlah kecil dari total keseluruhan.

Ketika kita menemukan serangan yang memanfaatkan kerentanan Zero-Day, kami melaporkan kerentanan ke vendor dan memberi mereka tujuh hari untuk menambal atau menghasilkan sebuah penasehat atau kami merilis sebuah penasehat diri.

Kami bekerja di semua platform, dan di 2019 TAG menemukan kerentanan Zero-Day yang memengaruhi Android, Chrome, iOS, Internet Explorer, dan Windows. Baru-baru ini, TAG diakui pada bulan Januari 2020 untuk kontribusi kami dalam mengidentifikasi CVE-2020-0674, kerentanan eksekusi kode jauh di Internet Explorer.

Tahun lalu, TAG mengidentifikasi kerentanan dan menemukan bahwa aktor ancaman tunggal adalah memanfaatkan lima kerentanan Zero-Day. Menemukan banyak eksploitasi Zero-Day dari aktor yang sama dalam kerangka waktu yang relatif singkat jarang.

Eksploitasi tersebut disampaikan melalui situs web sah yang dikompromikan (misalnya serangan lubang berair). Tautan ke situs web berbahaya, dan lampiran email dalam kampanye phishing tombak yang terbatas. Mayoritas target yang kami amati adalah dari Korea Utara atau individu yang bekerja pada masalah yang berhubungan dengan Korea Utara.

Threat Analyst Group akan terus mengidentifikasi kerentanan dan berbagi informasi yang relevan dengan orang lain dalam industri ini. Tujuan kami adalah untuk membawa kesadaran untuk masalah ini untuk melindungi Anda dan melawan aktor buruk untuk mencegah serangan di masa depan. Dalam pembaruan masa depan, kami akan memberikan rincian tentang penyerang menggunakan umpan yang berkaitan dengan COVID-19 dan perilaku yang diharapkan kita mengamati (semua dalam rentang normal aktivitas penyerang)