Perusahaan infrastruktur web dan keamanan situs web Cloudflare bulan lalu memperbaiki (bug) kerentanan kritis di perpustakaan CDNJS yang digunakan oleh 12,7% dari semua situs web di internet.

CDNJS adalah jaringan pengiriman konten (CDN) gratis dan sumber terbuka yang melayani sekitar 4.041 pustaka JavaScript dan CSS. Menjadikannya CDN terpopuler kedua untuk JavaScript setelah Pustaka yang hostingnya berada Google.

Kelemahannya menyangkut masalah di server pembaruan perpustakaan CDNJS yang berpotensi memungkinkan penyerang menjalankan perintah sewenang-wenang, yang mengarah ke kompromi total.

Kerentanan ini terlihat dan oleh peneliti keamanan RyotaK pada 6 April 2021. Tidak ada bukti serangan di alam liar yang menyalahgunakan kelemahan ini.

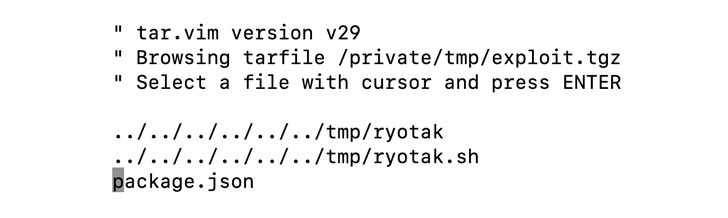

Secara khusus, kerentanan bekerja dengan menerbitkan paket ke CDNJS Cloudflare menggunakan GitHub dan npm, menggunakannya untuk memicu kerentanan jalur traversal. Dan akhirnya mengelabui server agar mengeksekusi kode arbitrer, sehingga mencapai eksekusi kode jarak jauh.

Perlu kita catat bahwa infrastruktur CDNJS menyertakan fitur untuk mengotomatiskan pembaruan perpustakaan dengan menjalankan skrip secara berkala di server. Untuk mengunduh file yang relevan dari masing-masing repositori Git yang mereka (pengguna) kelola atau registri paket npm.

Bug CDNJS CloudFlare yang sangat berbahaya

Dengan mengungkap masalah tentang bagaimana mekanisme membersihkan jalur paket. RyotaK menemukan bahwa “kode arbitrer dapat tereksekusi setelah melakukan penelusuran jalur dari file .tgz yang terpublikasikan ke npm dan menimpa skrip yang berjalan secara teratur di server.”

Dengan kata lain, tujuan serangan adalah untuk mempublikasikan versi baru dari paket yang memang khusus ke repositori. Yang kemudian mengambil server pembaruan perpustakaan CDNJS untuk diterbitkan.

Dalam proses menyalin konten paket berbahaya ke dalam file skrip yang tereksekusi secara teratur yang dihosting di server. Sehingga mendapatkan eksekusi kode arbitrer.

Meskipun kerentanan ini dapat tereksploitasi tanpa keahlian khusus, itu dapat berdampak pada banyak situs web.

kata RyotaK.

Mengingat ada banyak kerentanan dalam rantai pasokan, yang mudah tereksploitasi tetapi berdampak besar, saya merasa itu sangat menakutkan.

lanjut Ryotak.

Ini bukan pertama kalinya peneliti keamanan menemukan kelemahan kritis dalam cara menangani pembaruan pada repositori perangkat lunak.

Pada April 2021, RyotaK mengungkapkan kerentanan kritis dalam repositori resmi Homebrew Cask yang dapat tereksploitasi oleh penyerang untuk mengeksekusi kode arbitrer pada mesin pengguna.