Peneliti keamanan siber telah mendemonstrasikan teknik serangan koeksistensi baru yang memungkinkan untuk memanfaatkan komponen Bluetooth untuk secara langsung mengekstrak kata sandi jaringan dan memanipulasi lalu lintas pada chip Wi-Fi, menempatkan miliaran perangkat elektronik dalam risiko serangan tersembunyi.

Serangan baru bekerja melawan apa yang bernama “chip kombo”. Yang merupakan chip khusus yang dilengkapi untuk menangani berbagai jenis komunikasi nirkabel berbasis gelombang radio, seperti Wi-Fi, Bluetooth, dan LTE.

“Kami memberikan bukti empiris bahwa koeksistensi, yaitu, koordinasi transmisi nirkabel lintas teknologi, adalah permukaan serangan yang belum terjelajahi”. Sekelompok peneliti dari Secure Mobile Networking Lab Universitas Teknik Darmstadt dan Universitas Brescia mengatakan dalam sebuah makalah baru.

“Alih-alih meningkatkan langsung ke [sistem operasi] seluler, chip nirkabel dapat meningkatkan hak istimewa mereka ke chip nirkabel lain dengan memanfaatkan mekanisme yang sama yang mereka gunakan untuk menengahi akses mereka ke sumber daya yang mereka bagikan, yaitu antena pemancar dan media nirkabel. “

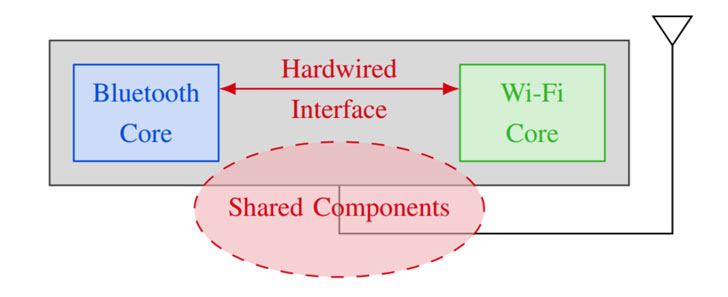

Koeksistensi mengacu pada mekanisme di mana Bluetooth, Wi-Fi, dan LTE berbagi komponen dan sumber daya yang sama.

Misalnya, antena atau spektrum nirkabel — yang mengharuskan standar komunikasi ini mengoordinasikan akses spektrum untuk menghindari tabrakan saat beroperasi di frekuensi yang sama. Vendor chipset menggunakan prinsip ini untuk memungkinkan Wi-Fi dan Bluetooth beroperasi secara virtual secara bersamaan.

Sementara chip nirkabel kombo ini adalah kunci untuk berbagi spektrum kinerja tinggi. Antarmuka koeksistensi juga menimbulkan risiko saluran samping seperti yang terlihat oleh kumpulan peneliti yang sama pada konferensi keamanan Black Hat tahun lalu.

Yang secara efektif memungkinkan pihak jahat untuk mengumpulkan detail dari orang lain teknologi nirkabel yang mendukung oleh chip kombo.

Serangan koeksistensi baru pada perangkat Bluetooth

Dijuluki “Spectra,” bank kelas kerentanan pada fakta bahwa transmisi terjadi dalam spektrum yang sama dan chip nirkabel perlu menengahi akses saluran.

Ini mematahkan pemisahan antara Wi-Fi dan Bluetooth untuk menghasilkan penolakan layanan pada akses spektrum, pengungkapan informasi. Dan bahkan memungkinkan eskalasi hak istimewa lateral dari chip Bluetooth ke eksekusi kode pada chip Wi-Fi.

“Chip Wi-Fi mengenkripsi lalu lintas jaringan dan menyimpan kredensial Wi-Fi saat ini, sehingga memberikan informasi lebih lanjut kepada penyerang,” kata para peneliti. “Selain itu, penyerang dapat mengeksekusi kode pada chip Wi-Fi meskipun tidak terhubung ke jaringan nirkabel.”

Selain itu, para peneliti menemukan bahwa mungkin bagi musuh dengan kontrol atas inti Wi-Fi untuk mengamati paket Bluetooth. Yang pada gilirannya, memungkinkan penentuan waktu penekanan tombol pada keyboard Bluetooth. Dang pada akhirnya memberikan penyerang kemampuan untuk merekonstruksi teks yang memanfaatkan papan ketik.

Beberapa skenario serangan pertama kali dilaporkan ke vendor yang terkena dampak pada awal Agustus 2019. Tetapi kelemahan koeksistensi masih belum mendapat perbaikan di SoC Broadcom hingga saat ini.

“Pada November 2021, lebih dari dua tahun setelah melaporkan bug koeksistensi pertama, serangan koeksistensi. Termasuk eksekusi kode, masih bekerja pada chip Broadcom terbaru,” kata para akademisi. “Ini menyoroti betapa sulitnya memperbaiki masalah ini dalam praktik.”

Untuk meminimalkan risiko serangan nirkabel tersebut, pengguna sebaiknya menghapus pasangan Bluetooth yang tidak perlu. Menghapus jaringan Wi-Fi yang tidak terpakai, dan membatasi penggunaan seluler alih-alih Wi-Fi di ruang publik.

“Paket data seluler menjadi lebih terjangkau selama beberapa tahun terakhir dan jangkauan jaringan seluler meningkat,” para peneliti menyimpulkan.

“Menonaktifkan Wi-Fi secara default dan hanya mengaktifkannya saat menggunakan jaringan tepercaya dapat kita anggap sebagai praktik keamanan yang baik, meskipun rumit.”