Malware penambangan kripto lintas platform (LemonDuck) yang terkenal terus menyempurnakan dan meningkatkan tekniknya untuk menyerang sistem operasi Windows dan Linux.

Yaitu dengan mengarahkan pandangannya pada kerentanan yang lebih lama, sambil secara bersamaan menggunakan berbagai mekanisme penyebaran untuk memaksimalkan efektivitasnya. kampanye.

LemonDuck, malware yang mendapat update secara aktif dan kuat yang terutama dikenal dengan botnet dan tujuan penambangan cryptocurrency. Mengikuti lintasan yang sama ketika mengadopsi perilaku yang lebih canggih dan meningkatkan operasinya.

kata Microsoft dalam penulisan teknis yang terbit minggu lalu.

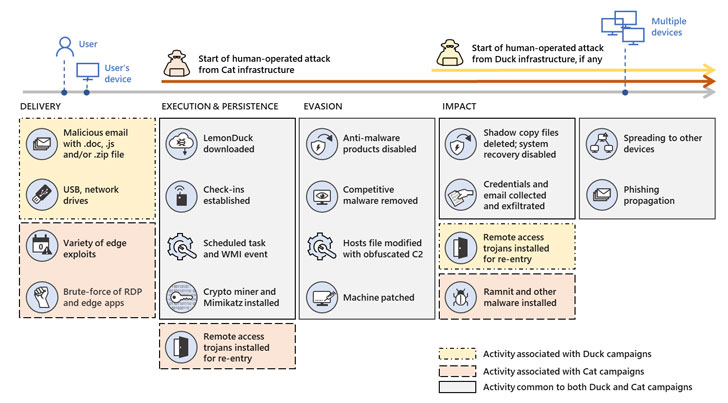

Hari ini, selain menggunakan sumber daya untuk bot tradisional dan aktivitas penambangan, LemonDuck mencuri kredensial, menghapus kontrol keamanan, menyebar melalui email, bergerak ke samping.

Dan akhirnya menjatuhkan lebih banyak alat untuk aktivitas yang dioperasikan manusia.

Malware ini terkenal karena kemampuannya untuk menyebar dengan cepat di seluruh jaringan yang terinfeksi untuk memfasilitasi pencurian informasi. Dan mengubah mesin menjadi bot penambangan cryptocurrency dengan mengalihkan sumber daya komputasi mereka untuk menambang cryptocurrency secara ilegal.

Khususnya, LemonDuck bertindak sebagai pemuat untuk serangan lanjutan yang melibatkan pencurian kredensial dan pemasangan implan tahap berikutnya. Yang dapat bertindak sebagai pintu gerbang ke berbagai ancaman berbahaya, termasuk ransomware.

Malware LemonDuck mengincar sistem IoT

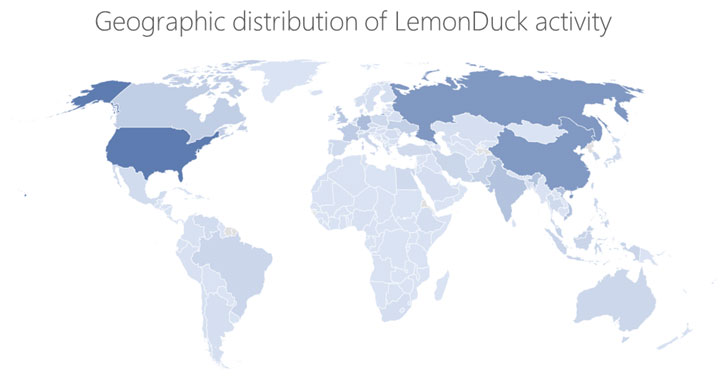

Aktivitas LemonDuck pertama kali terlihat di China pada Mei 2019. Sebelum mulai mengadopsi umpan bertema COVID-19 dalam serangan email pada tahun 2020 dan bahkan kelemahan Server Exchange “ProxyLogon” yang baru-baru ini ditangani untuk mendapatkan akses ke sistem yang belum ditambal.

Taktik lain yang perlu kita perhatikan adalah kemampuannya untuk menghapus “penyerang lain dari perangkat yang tersusupi dengan menyingkirkan malware yang bersaing dan mencegah infeksi baru dengan menambal kerentanan yang sama untuk mendapatkan akses.”

Serangan yang menggabungkan malware LemonDuck terutama berfokus pada sektor manufaktur dan IoT. Dengan AS, Rusia, Cina, Jerman, Inggris, India, Korea, Kanada, Prancis, dan Vietnam menjadi saksi serangan terbanyak.

Selain itu, Microsoft mengungguli operasi entitas kedua yang mengandalkan LemonDuck untuk mencapai “tujuan terpisah”, yang memiliki nama kode perusahaan “LemonCat.”

Infrastruktur serangan yang terkait dengan varian “Cat” kabarnya telah muncul pada Januari 2021, yang pada akhirnya mengarah pada penggunaannya dalam serangan yang mengeksploitasi kerentanan yang menargetkan Microsoft Exchange Server.

Penyusupan berikutnya yang memanfaatkan domain Cat mengakibatkan pemasangan pintu belakang, kredensial, dan pencurian data. Serta pengiriman malware, sering kali merupakan trojan Windows yang bernama Ramnit.

“Fakta bahwa infrastruktur Cat untuk kampanye yang lebih berbahaya tidak mengurangi infeksi malware dari infrastruktur Duck,” kata Microsoft. “

Sebaliknya, kecerdasan ini menambahkan konteks penting untuk memahami ancaman ini: seperangkat alat, akses, dan metode yang sama dapat berguna kembali pada interval dinamis, untuk dampak yang lebih besar.”