Peneliti cybersecurity pada hari Kamis mengungkapkan dua bug desain dan implementasi yang berbeda dalam sistem Find My Apple yang dapat menyebabkan serangan korelasi lokasi.

Dan memungkinkan terjadinya akses tidak sah ke riwayat lokasi selama tujuh hari terakhir. Oleh karena itu dengan membuat pengguna tidak terkenali.

Temuan ini merupakan konsekuensi dari tinjauan menyeluruh yang terjadi oleh proyek Open Wireless Link (OWL), tim peneliti dari Secure Mobile Networking Lab di Technical University of Darmstadt, Jerman.

Yang secara historis telah membongkar ekosistem nirkabel Apple dengan tujuan tersebut. Mengidentifikasi masalah keamanan dan privasi.

Menanggapi pengungkapan pada 2 Juli 2020, Apple kabarnya telah menangani sebagian masalah tersebut, kata para peneliti. Yang menggunakan data mereka sendiri untuk studi tersebut dengan mengutip implikasi privasi dari analisis tersebut.

Cara kerja Find My Apple yang menyisakan bug

Perangkat Apple hadir dengan fitur bernama Find My yang memudahkan pengguna untuk menemukan lokasi perangkat Apple lainnya. Termasuk iPhone, iPad, iPod touch, Apple Watch, Mac, atau AirPods.

Dengan iOS 14.5 yang akan datang, perusahaan harusnya menambahkan dukungan untuk perangkat pelacak Bluetooth – bernama AirTags.

Yang dapat terlampir ke item seperti kunci dan dompet, yang pada gilirannya dapat mereka gunakan untuk tujuan pelacakan langsung dari dalam aplikasi Find My.

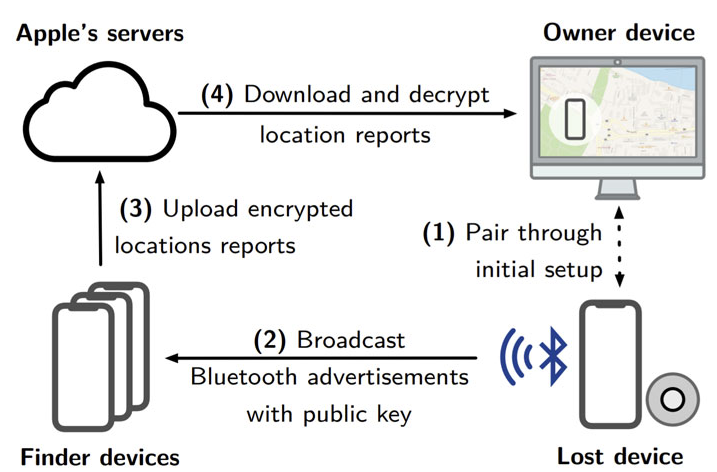

Yang lebih menarik adalah teknologi yang mendukung Find My. Disebut penemuan offline dan mulai publish pada tahun 2019, fitur pelacakan lokasi menyiarkan sinyal Bluetooth Low Energy (BLE) dari perangkat Apple.

Sehingga memungkinkan perangkat Apple lain di dekat untuk menyampaikan lokasi mereka ke server Apple.

Dengan kata lain, pemuatan offline mengubah setiap perangkat seluler menjadi suar siaran yang rancangannya secara eksplisit untuk membayangi pergerakannya.

Dengan memanfaatkan mekanisme pelacakan lokasi bersumber banyak yang terenkripsi dan anonim dari ujung ke ujung, sedemikian rupa sehingga tidak ada pihak ketiga.

Termasuk Apple, yang dapat melakukannya. mendekripsi lokasi tersebut dan membuat riwayat keberadaan setiap pengguna.

Rotating key scheme

Ini tercapai melalui skema kunci yang berputar, khususnya sepasang kunci publik-pribadi yang ada pada setiap perangkat, yang memancarkan sinyal Bluetooth dengan menyandikan kunci publik bersamanya.

Informasi kunci ini kemudian tersinkron melalui iCloud dengan semua perangkat Apple lainnya yang ditautkan ke pengguna yang sama (yaitu, ID Apple).

IPhone atau iPad terdekat (tanpa koneksi ke perangkat offline asli) yang mengambil pesan ini memeriksa lokasinya sendiri.

Lalu mengenkripsi informasi menggunakan kunci publik seperti di atas sebelum mengirimnya ke cloud bersama dengan hash dari kunci publik.

Pada langkah terakhir, Apple mengirimkan lokasi terenkripsi dari perangkat yang hilang ini ke perangkat Apple kedua yang masuk dengan ID Apple yang sama.

Dari mana pemilik dapat menggunakan aplikasi Find My untuk mendekripsi laporan menggunakan kunci pribadi yang sesuai dan mengambil yang terakhir.

Lokasi yang terekspos, dengan perangkat pendamping mengunggah hash yang sama dari kunci publik untuk menemukan kecocokan di server Apple.

Masalah dengan korelasi dan pelacakan

Karena pendekatan ini mengikuti pengaturan enkripsi kunci publik (PKE), bahkan Apple tidak dapat mendekripsi lokasi karena tidak memiliki kunci pribadi.

Meskipun perusahaan belum secara eksplisit mengungkapkan seberapa sering kunci berputar. Arsitektur pasangan kunci bergulir menyulitkan pihak jahat untuk mengeksploitasi suar Bluetooth untuk melacak pergerakan pengguna.

Tetapi para peneliti OWL mengatakan bahwa desain tersebut memungkinkan Apple – sebagai pengganti penyedia layanan – untuk menghubungkan lokasi pemilik yang berbeda.

Jika lokasi mereka dilaporkan oleh perangkat pencari yang sama, secara efektif memungkinkan Apple untuk membangun apa yang mereka sebut grafik sosial.

Lembaga penegak hukum dapat mengeksploitasi masalah ini untuk tidak menyebutkan nama peserta demonstrasi (politik).

Bahkan ketika peserta meletakkan ponsel mereka dalam mode penerbangan.

kata para peneliti, menambahkan

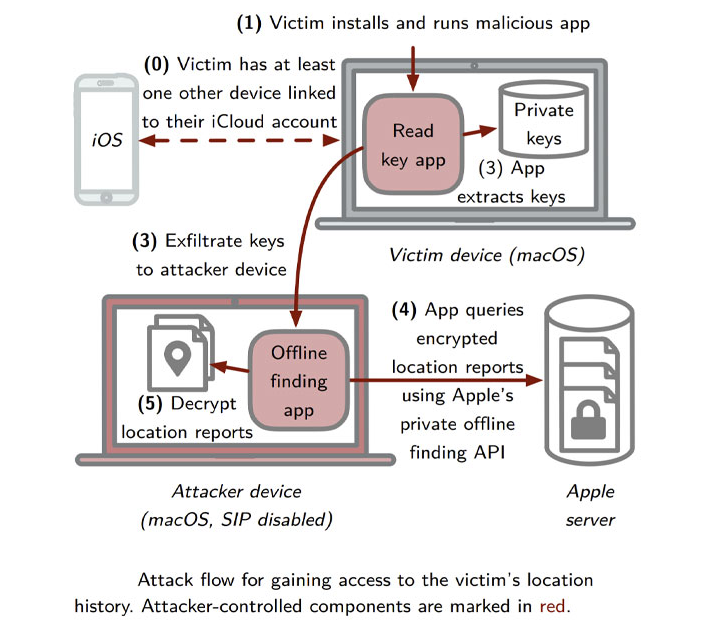

Aplikasi macOS berbahaya dapat mengambil dan mendekripsi laporan lokasi [temuan offline] dari laporan terakhir.

Tujuh hari untuk semua penggunanya dan untuk semua perangkat mereka karena kunci iklan bergulir yang di-cache tersimpan pada sistem file dalam cleartext.

Dengan kata lain, kerentanan macOS Catalina (CVE-2020-9986) dapat memungkinkan penyerang mengakses kunci dekripsi. Menggunakannya untuk mengunduh dan mendekripsi laporan lokasi yang dikirimkan oleh jaringan Find My.

Dan pada akhirnya menemukan dan mengidentifikasi korbannya dengan akurasi tinggi. Kelemahan telah mendapat perbaikan oleh Apple pada November 2020 (versi macOS 10.15.7) dengan “pembatasan akses yang lebih baik”

Kerangka sistem pelacakan bluetooth yang mengandung bug Find My Apple

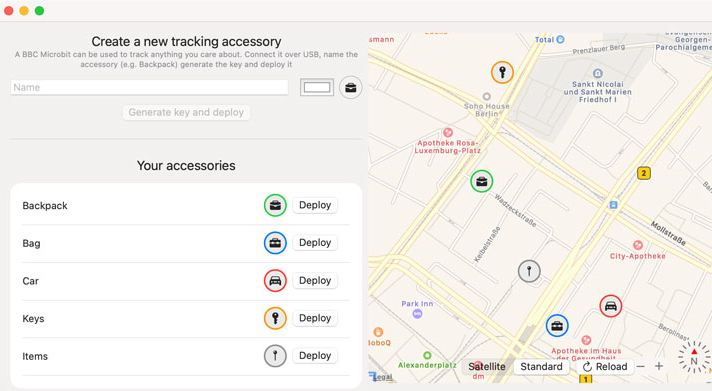

Hasil kedua dari penyelidikan adalah aplikasi yang memiliki rancangan untuk memungkinkan setiap pengguna membuat “AirTag.”

Bernama OpenHaystack, kerangka kerja ini memungkinkan untuk melacak perangkat Bluetooth pribadi melalui jaringan Find My Apple yang besar.

Memungkinkan pengguna membuat tag pelacakan mereka sendiri yang dapat mereka tambahkan ke objek fisik. Atau terintegrasi ke perangkat berkemampuan Bluetooth lainnya.

Ini bukan pertama kalinya para peneliti dari Open Wireless Link (OWL) menemukan kekurangan dalam protokol sumber tertutup Apple melalui rekayasa balik.

Pada Mei 2019, para peneliti mengungkapkan kerentanan dalam protokol jaringan mesh Wireless Direct Link (AWDL) milik Apple yang memungkinkan penyerang melacak pengguna.

Juga merusak perangkat, dan bahkan mencegat file ransfer antar perangkat melalui serangan man-in-the-middle (MitM).

Ini kemudian peneliti Google Project Zero Ian Beer mengadaptasinya untuk mengungkap bug iOS kritis “wormable” tahun lalu.

Yang dapat memungkinkan musuh jarak jauh untuk mendapatkan kendali penuh atas perangkat Apple di sekitar melalui Wi-Fi.