Para peneliti telah mendemonstrasikan kelas serangan baru (shadow attack), yang memungkinkan aktor jahat berpotensi menghindari tindakan balasan yang ada.

Dan itu juga menimbulkan kemungkinan untuk merusak perlindungan integritas dokumen PDF yang ditandatangani secara digital.

Akademisi dari Ruhr-University Bochum menyebutnya sebagai “shadow attack“. Teknik ini menggunakan “fleksibilitas luar biasa yang tersedia dari spesifikasi PDF sehingga dokumen bayangan tetap memenuhi standar.”

Penemuan ini presentasinya adalah kemarin di Network and Distributed System Security Symposium (NDSS).

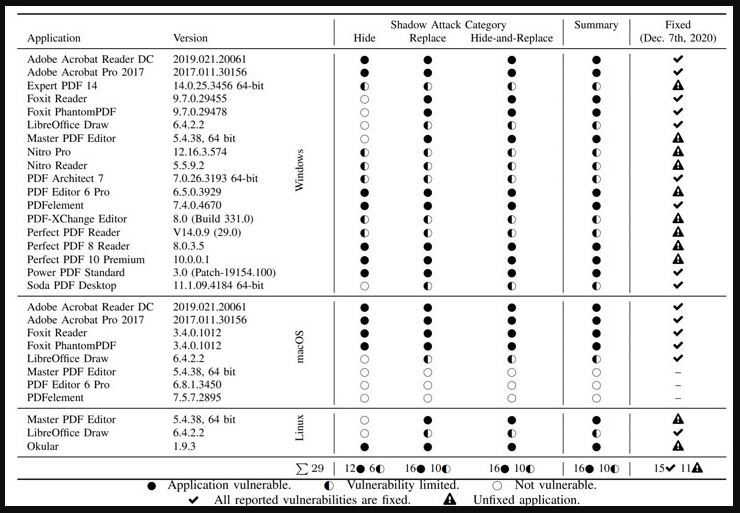

Dengan 16 dari 29 PDF viewer yang mereka uji – termasuk Adobe Acrobat, Foxit Reader, Perfect PDF, dan Okular – terlihat rentan terhadap serangan bayangan.

Untuk melakukan serangan, pelaku kejahatan membuat dokumen PDF dengan dua konten berbeda: satu konten yang isinya oleh pihak yang menandatangani dokumen.

Sementara yang lainnya, sepotong konten tersembunyi yang akan tampil setelah PDF tertandatangani.

“Penandatangan PDF menerima dokumen tersebut, memeriksanya, dan menandatanganinya,” para peneliti menjelaskan.

Penyerang menggunakan dokumen yang tertandatangani, mengubahnya sedikit, dan mengirimkannya kepada korban.

Setelah membuka PDF yang tertandatangani, korban memeriksa apakah tanda tangan digital tersebut berhasil terverifikasi.

Namun, korban melihat konten yang berbeda dengan penandatangan.

Dalam dunia analog, serangan tersebut setara dengan sengaja meninggalkan ruang kosong pada dokumen kertas dan membuatnya ditandatangani oleh pihak terkait.

Yang pada akhirnya memungkinkan pihak lawan untuk memasukkan konten sewenang-wenang di ruang tersebut.

Serangan bayangan terbuat dari ancaman serupa yang merupakan karya para peneliti pada Februari 2019.

Dan menemukan bahwa ada kemungkinan untuk mengubah dokumen yang sudah tertandatangani tanpa membatalkan tanda tangannya. Sehingga memungkinkan untuk memalsukan dokumen PDF.

Meskipun vendor telah menerapkan langkah-langkah keamanan untuk memperbaiki masalah tersebut, studi baru ini bertujuan untuk memperluas model serangan.

Tujuannya untuk memastikan kemungkinan bahwa musuh dapat memodifikasi konten yang terlihat dari PDF yang tertandatangani secara digital.

Dan tanpa membatalkan tanda tangannya, dengan asumsi bahwa mereka dapat memanipulasi PDF sebelum adanya tandatangan.

Bahaya Shadow Attack dalam sebuah dokumen PDF

Pada intinya, serangan tersebut memanfaatkan fitur PDF “tidak berbahaya” yang tidak membatalkan tanda tangan.

Seperti “pembaruan tambahan” yang memungkinkan terjadinya perubahan pada PDF (misalnya, mengisi formulir) dan “formulir interaktif” (misalnya teks bidang, tombol radio, dll.)

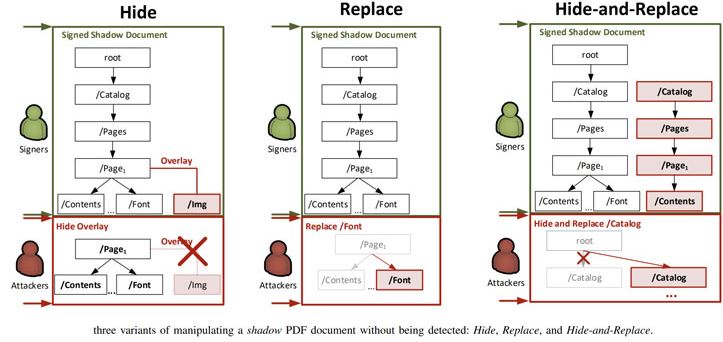

Untuk menyembunyikan konten berbahaya dari balik objek hamparan yang tampaknya tidak berbahaya atau langsung mengganti konten asli setelah adanya tandatangan.

Varian ketiga yang bernama “hide and replace” dapat berguna untuk menggabungkan metode yang tertera di atas dan mengubah konten seluruh dokumen hanya dengan mengubah referensi objek di PDF.

“Penyerang dapat membuat dokumen bayangan lengkap yang mempengaruhi presentasi setiap halaman, atau bahkan jumlah halaman, serta setiap objek yang terkandung di dalamnya,” kata peneliti.

Sederhananya, idenya adalah membuat formulir, yang menunjukkan nilai yang sama sebelum dan sesudah penandatanganan. Tetapi nilai yang sama sekali berbeda pasca manipulasi penyerang.

Untuk menguji serangan tersebut, para peneliti telah menerbitkan dua alat open-source baru yang mereka sebut PDF-Attacker dan PDF-Detector.

Yang dapat mereka gunakan untuk menghasilkan dokumen bayangan dan menguji PDF untuk manipulasi sebelum tandatangan dan setelah terjadi perubahan.

Cacatnya – terlacak sebagai CVE-2020-9592 dan CVE-2020-9596 – telah teratasi oleh Adobe dalam pembaruan yang rilis pada 12 Mei 2020. Per 17 Desember 2020, 11 dari 29 aplikasi PDF yang mereka uji tetap belum mendapatkan update.

Ini bukan pertama kalinya keamanan PDF berada di bawah lensa. Para peneliti sebelumnya telah mendemonstrasikan metode untuk mengekstrak konten file PDF yang terlindungi kata sandi.

Yaitu dengan memanfaatkan enkripsi parsial yang memiliki dukungan secara asli oleh spesifikasi PDF untuk mengekstrak konten dari jarak jauh setelah pengguna membuka dokumen itu.

Secara terpisah, para peneliti bulan lalu menemukan 11 kerentanan lain yang memengaruhi standar PDF (CVE-2020-28352 melalui CVE-2020-28359.

Dan dari CVE-2020-28410 hingga CVE-2020-28412) yang dapat menyebabkan penolakan -layanan, pengungkapan informasi, serangan manipulasi data, dan bahkan eksekusi kode arbitrer.