Beberapa hari setelah malware pertama yang menargetkan chip Apple M1 terlihat, para peneliti telah mengungkap perangkat lunak berbahaya lain ‘Malware Silver Sparrow’ yang sebelumnya tidak terdeteksi.

Kabarnya itu terlihat pada sekitar 30.000 macOS yang menjalankan Intel x86_64 dan prosesor M1 dari pembuat iPhone.

Namun, tujuan akhir dari operasi ini tetap menjadi teka-teki, dengan kurangnya tahap berikutnya. Atau muatan akhir yang membuat para peneliti tidak yakin dengan garis waktu distribusinya dan apakah ancaman tersebut sedang dalam pengembangan aktif.

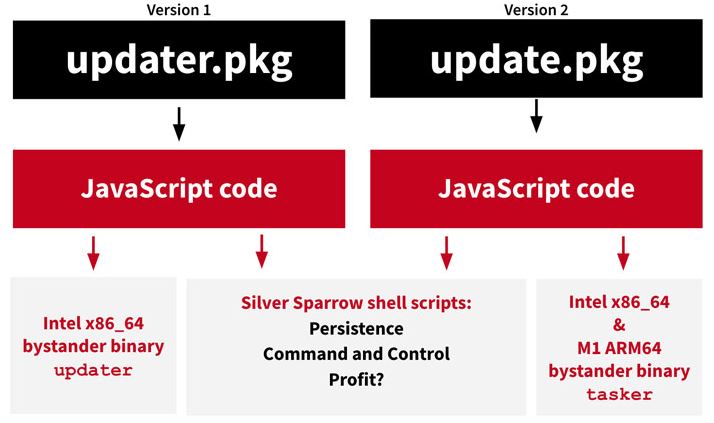

Menyebut malware “Silver Sparrow”, firma keamanan siber Red Canary mengatakan telah mengidentifikasi dua versi malware yang berbeda.

Satu dikompilasi hanya untuk Intel x86_64 dan diunggah ke VirusTotal pada 31 Agustus 2020 (versi 1). Dan varian kedua dikirimkan ke database pada 22 Januari yang kompatibel dengan arsitektur Intel x86_64 dan M1 ARM64 (versi 2).

Menambah misteri, biner x86_64, setelah eksekusi, hanya menampilkan pesan “Hello, World!” sedangkan biner M1 berbunyi “Anda berhasil!”, yang menurut dugaan peneliti itu hanya sebagai placeholder.

Kompilasi biner Mach-O tampaknya tidak melakukan banyak hal […] dan kami menyebutnya ‘binari pengamat’,” kata Tony Lambert dari Red Canary.

Tony Lambert

Kami tidak memiliki cara untuk mengetahui dengan pasti muatan apa yang akan didistribusikan oleh malware.

Jika muatan telah terkirim dan terhapus, atau jika musuh memiliki garis waktu distribusi di masa mendatang.

jelas Lambert

29.139 titik akhir macOS berada di 153 negara per 17 Februari, termasuk volume deteksi yang tinggi di AS, Inggris, Kanada, Prancis, dan Jerman, menurut data dari Malwarebytes.

Terlepas dari perbedaan dalam platform macOS yang menjadi target, kedua contoh tersebut mengikuti modus operandi yang sama.

Menggunakan API JavaScript Penginstal macOS untuk menjalankan perintah serangan. Yaitu dengan secara dinamis membuat dua skrip shell yang ditulis ke sistem file target.

Malware Silver Sparrow infeksi 30.000 sistem macOS

Sementara “agent.sh” segera berjalan pada akhir penginstalan untuk menginformasikan server perintah-dan-kontrol (C2) AWS tentang penginstalan yang berhasil. “verx.sh” berjalan setiap jam sekali, menghubungi server C2 untuk mendapatkan konten tambahan ke unduh dan jalankan.

Selain itu, malware hadir dengan kemampuan untuk sepenuhnya menghapus keberadaannya dari host yang tersusupi. Menunjukkan bahwa aktor yang terkait dengan kampanye tersebut mungkin termotivasi oleh teknik siluman.

Menanggapi temuan tersebut, Apple telah mencabut binari yang ditandatangani dengan Saotia Seay (v1) dan Julie Willey (v2) dari ID Pengembang Apple. Sehingga mencegah penginstalan lebih lanjut.

Silver Sparrow adalah malware kedua yang berisi kode yang berjalan secara native pada chip M1 baru Apple.

Ekstensi adware Safari yang menurut GoSearch22 teridentifikasi minggu lalu sebagai porting untuk berjalan pada mac generasi terbaru yang menggunakan prosesor baru.

Meskipun kami belum mengamati Silver Sparrow mengirimkan muatan berbahaya tambahan.

Kompatibilitas chip M1 berwawasan ke depan, jangkauan global, tingkat infeksi yang relatif tinggi.

Dan kematangan operasional menunjukkan Silver Sparrow adalah ancaman yang cukup serius.

Memiliki posisi secara unik untuk memberikan dampak yang berpotensi berdampak payload pada saat itu juga.

kata Lambert