Sebuah kelompok spionase dunia maya dengan dugaan hubungan dengan pemerintah Kazakh dan Lebanon telah melancarkan gelombang serangan baru dengan Malware Bandook.

Serangan itu memiliki target yang mengarah terhadap banyak industri. Dengan versi Bandook yang telah diperbaiki dari Trojan backdoor berusia 13 tahun.

Check Point Research memanggil peretas yang berafiliasi dengan grup bernama Dark Caracal dalam laporan baru yang terbit kemarin atas upaya mereka untuk menyebarkan “lusinan varian yang memiliki tandatangan secara digital”.

Yang berasal dari Bandook Windows Trojan selama setahun terakhir. Sehingga sekali lagi “menyalakan kembali minat pada yang lama ini. keluarga malware. “

Vertikal berbeda menjadi pilihan oleh aktor ancaman termasuk pemerintah, keuangan, energi, industri makanan, perawatan kesehatan, pendidikan, TI,. Juga lembaga hukum yang berlokasi di Chili, Siprus, Jerman, Indonesia, Italia, Singapura, Swiss, Turki, dan AS.

Variasi pasar dan lokasi target yang luar biasa besar “memperkuat hipotesis sebelumnya bahwa malware tidak berkembang secara internal dan penggunanya adalah satu entitas.

Tetapi merupakan bagian dari infrastruktur ofensif yang dijual oleh pihak ketiga kepada pemerintah dan pelaku ancaman untuk seluruh dunia. Kepada memfasilitasi operasi cyber ofensif, “kata para peneliti.

Malware Bandook dengan tandatangan digital

Penggunaan RAT Bandook yang luas dari Dark Caracal untuk mengeksekusi spionase dalam skala global pertama kali didokumentasikan oleh Electronic Frontier Foundation (EFF) dan Lookout pada awal 2018.

Grup tersebut berkaitan dengan pencurian kekayaan intelektual perusahaan dan informasi yang dapat teridentifikasi secara pribadi dari ribuan korban mencakup lebih dari 21 negara.

Kelompok produktif, yang telah beroperasi setidaknya sejak 2012, berkaitkan dengan Direktorat Jenderal Keamanan Umum Lebanon (GDGS), yang menganggapnya sebagai ancaman terus-menerus tingkat negara-bangsa.

Penggunaan infrastruktur malware yang sama secara bersamaan oleh kelompok yang berbeda untuk kampanye yang tampaknya tidak terkait.

Sehingga membuat EFF dan Lookout menduga bahwa aktor APT “menggunakan atau mengelola infrastruktur yang menjadi tuan rumah sejumlah kampanye spionase dunia maya global yang tersebar luas.”

Sekarang kelompok yang sama kembali melakukannya dengan strain baru Bandook. Dengan upaya tambahan untuk menggagalkan deteksi dan analisis, per Check Point Research.

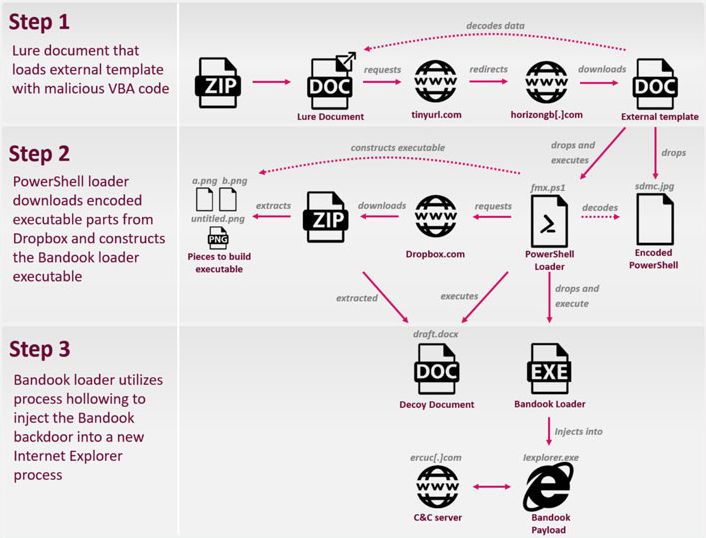

Rantai infeksi dengan tiga tahap

Rantai infeksi adalah proses tiga tahap yang mulai dengan iming-iming dokumen Microsoft Word (mis. “Dokumen bersertifikat.docx”) yang dikirimkan di dalam file ZIP.

Ketika berjalan pertamakali, maka akan mengunduh makro berbahaya. Yang kemudian melanjutkan untuk menjatuhkan dan menjalankan yang kedua- stage PowerShell script dengan enkripsi dalam dokumen Word asli.

Pada fase terakhir serangan, skrip PowerShell ini akan mengunduh bagian yang dapat bersifat eksusi dari layanan penyimpanan cloud seperti Dropbox atau Bitbucket untuk merakit pemuat Bandook.

Yang kemudian bertanggung jawab untuk menyuntikkan RAT ke dalam proses Internet Explorer yang baru.

RAT Bandook – tersedia secara komersial mulai tahun 2007. Hadir dengan semua kemampuan yang biasanya terkait dengan pintu belakang yang mana ia membuat kontak dengan server yang dikendalikan dari jarak jauh.

Yang berguna untuk menerima perintah tambahan mulai dari menangkap tangkapan layar hingga melakukan berbagai operasi terkait file.

Tetapi menurut perusahaan keamanan siber, varian baru Bandook adalah versi malware yang lebih ramping dengan dukungan hanya untuk 11 perintah.

Sementara versi sebelumnya terlihat menampilkan sebanyak 120 perintah, menunjukkan keinginan operator untuk mengurangi malware. Jejak kaki dan menghindari deteksi terhadap target profil tinggi.

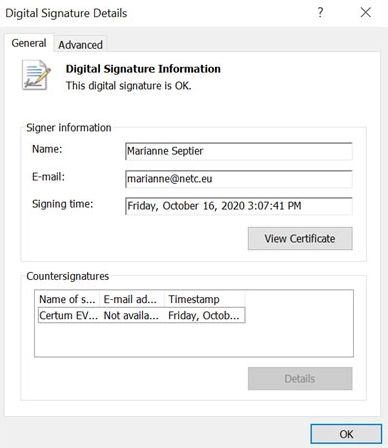

Bukan itu saja. Tidak hanya sertifikat valid yang berasal dari Certum untuk menandatangani versi terpangkas dari malware dengan sifat eksekusi.

Peneliti Check Point menemukan dua sampel lagi – varian dengan tandatangan secara digital dan tidak bertanda tangan. Yang mereka yakini pengoperasiannya melalui satu entitas.

Meskipun tidak mampu, atau seperti praktik dalam keamanan operasional seperti beberapa perusahaan keamanan ofensif lainnya.

Kelompok di balik infrastruktur dalam serangan ini tampaknya meningkat dari waktu ke waktu.

Menambahkan beberapa lapisan keamanan, sertifikat yang valid, dan teknik lainnya, untuk menghalangi deteksi dan analisis operasinya.

Kesimpulan dari para peneliti